Configuration pas à pas d'un VPN SSL site à site d'un UTM Sophos avec une PFsense. Dans cet exemple l'UTM Sophos fera office de serveur.

Description de l’infrastructure cible :

192.168.20.0/24 <-> UTM Sophos <-> INTERNET <-> PFsense <-> 192.168.10.0/24

PARTIE SERVEUR

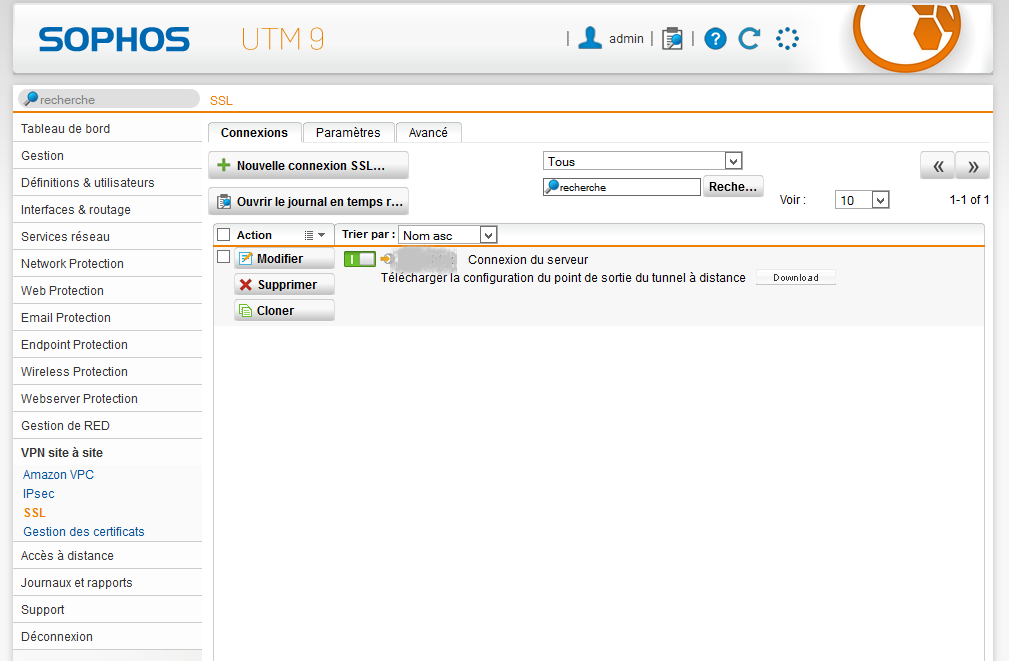

1) Se connecter à l'interface WEB d'administration de votre UTM Sophos

2) Tableau de bord - VPN site à site - SSL - Nouvelle connexion SSL...

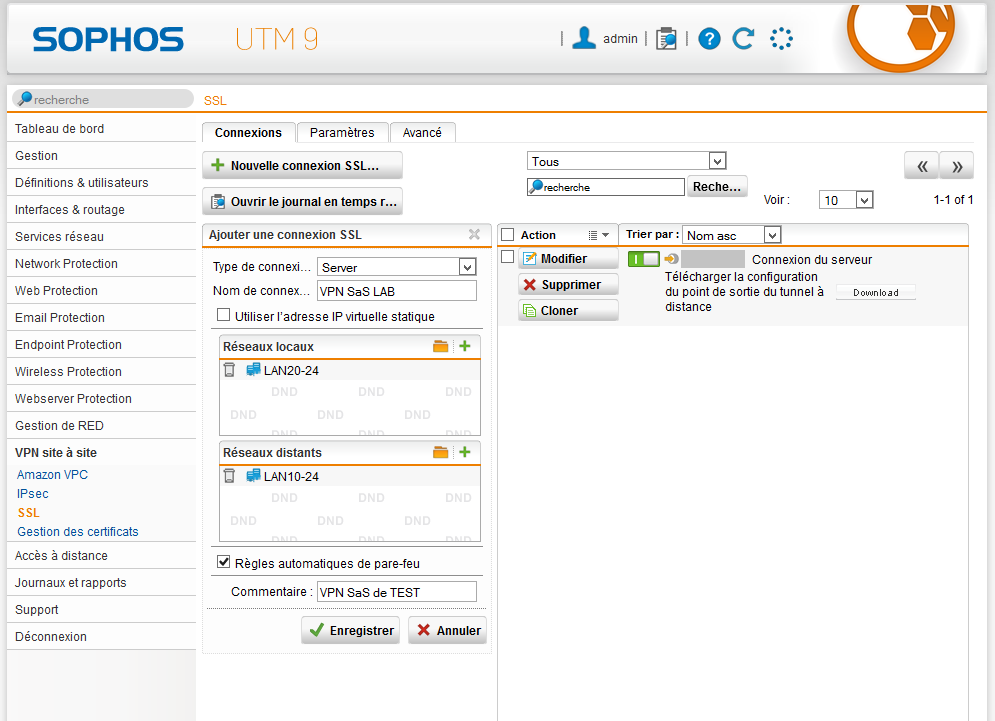

3) Renseigner les champs suivants votre configuration :

Type de connexion : Server

Nom de connexion : Champ libre sans importance

Réseau locaux : Réseaux internes à l'UTM Sophos

Réseau distants : Réseaux distants à l'UTM Sophos

Commentaire : Champ libre sans importance

Règles automatiques de pare-feu : Si vous cochez cette case, il n'est pas nécessaire de configurer le par feu de l'UTM Sophos (par défault le trafic sera autorisé)

Valider en cliquant sur Enregistrer

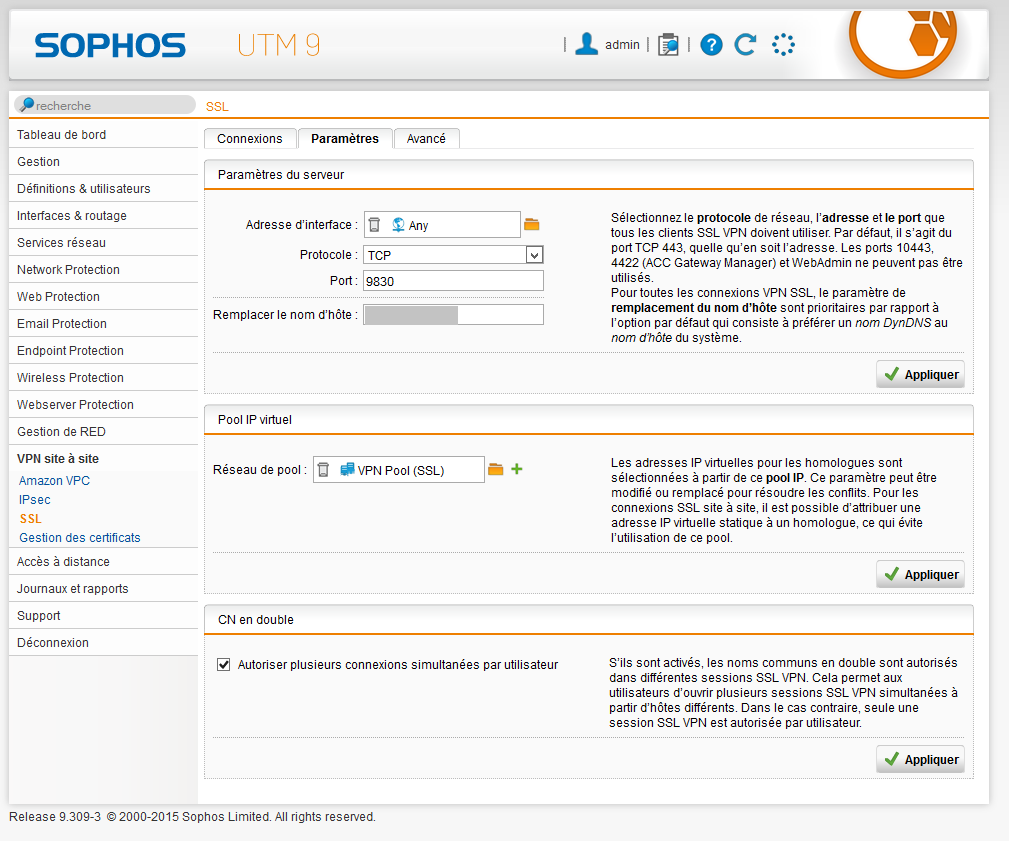

4) Dans mon exemple, je souhaite modifier le port par défaut du VPN SSL

Tableau de bord - VPN site à site - SSL - Paramètres

Adresse d'interface : Interface WAN ou ANY pour sélectionner toute les interfaces

Protocole : TCP ou UDP

Port : Libre à vous de mettre se qu'il vous convient. Ce port sera à rediriger si votre UTM n'est pas connecté directement à internet (passage par une box/routeur)

Remplacer le nom d'hôte : Si votre UTM n'est pas accessible directement sur internet, renseigné votre IP publique.

Réseau de pool : Vous pouvez laisser le réseau mis par défaut ou le remplacer

/!\ Ces paramètres sont commun avec l'accès distant (Tableau de bord - Accès à distance - SSL) /!\

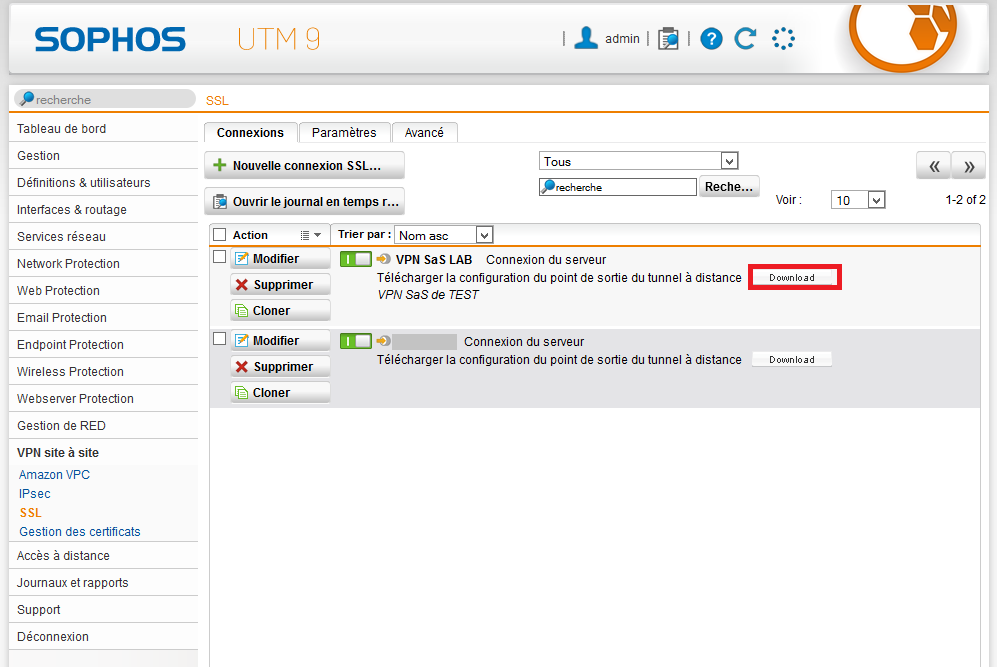

5) Finalement, télécharger le fichier de configuration en cliquant sur l'onglet Connexions puis Download

PARTIE CLIENT

PFsense 2.2.2

Se connecter sur l'interface d'administration de votre PFsense

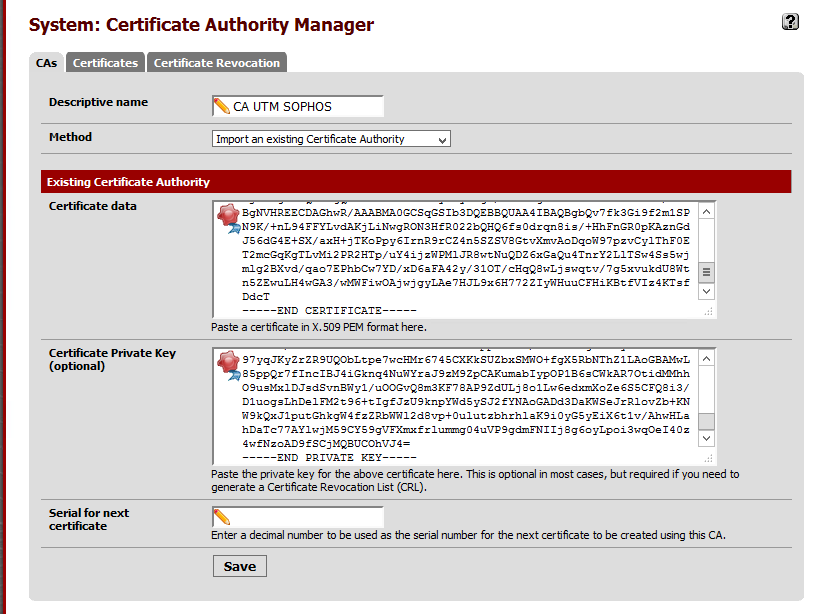

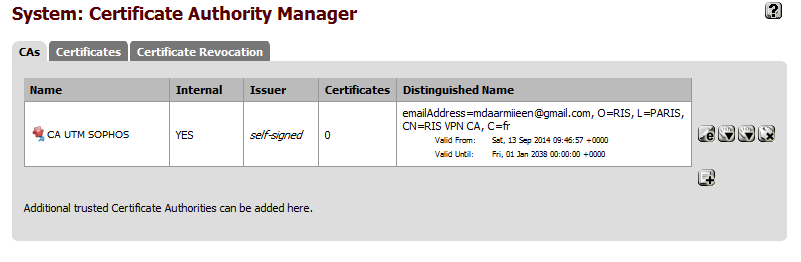

Importation de l'autorité de certification

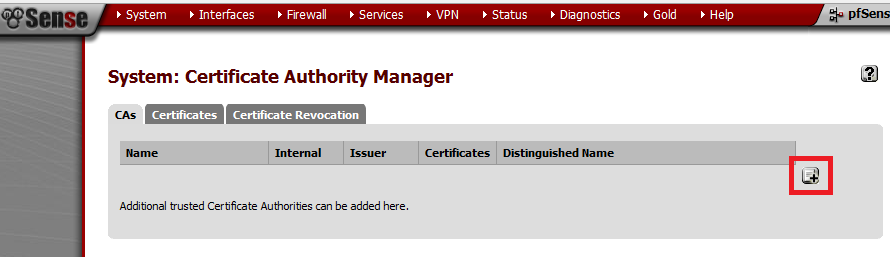

1) System - Cert manager - CAs - Cliquer sur "+"

2) Remplir le champ : Descriptive name (champ libre)

Ouvrir le fichier de configuration téléchargé depuis l'UTM SOPHOS avec notepad++

Au alentour de la ligne 147 vous avez : BEGIN CERTIFICATE puis END CERTIFICATE

Copier le contenu et le coller dans Certificate data

Au alentour de la ligne 169 vous avez : BEGIN PRIVATE KEY puis END PRIVATE KEY

Copier le contenu et le coller dans Certificate Private Key (optional)

Cliquer sur Save

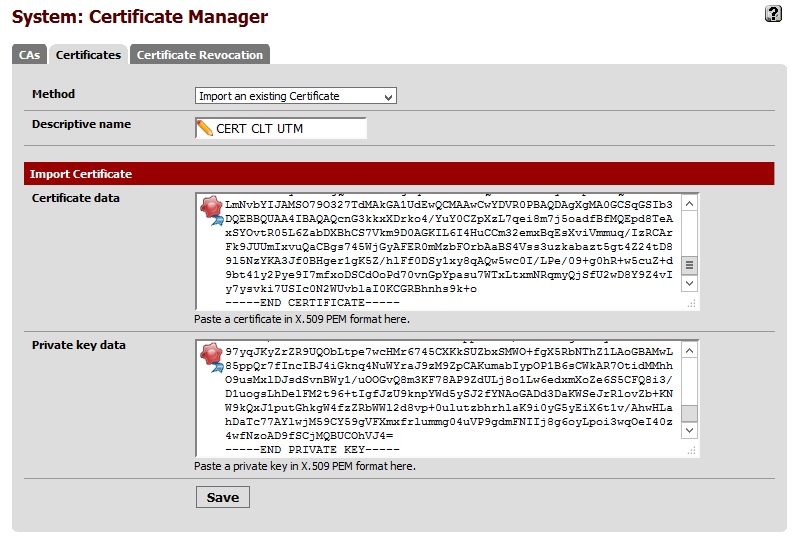

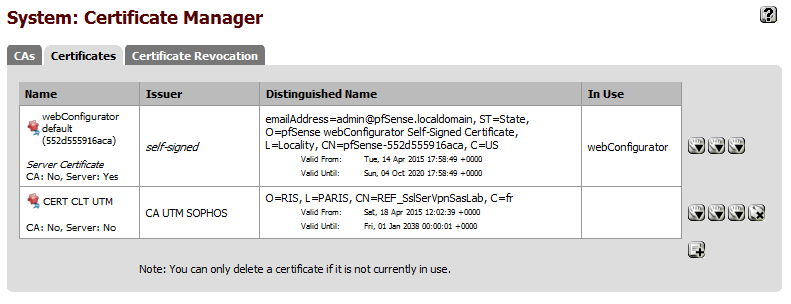

Importation du certificat client

Importation du certificat client

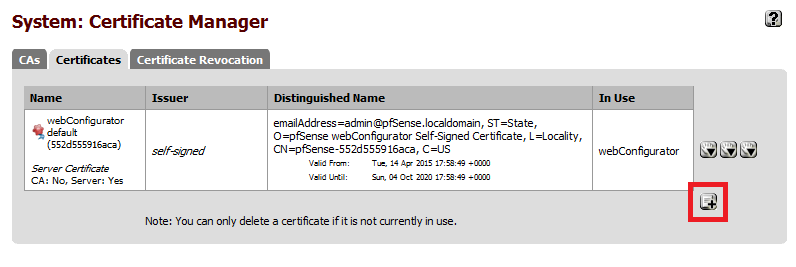

1) System - Cert manager - Certificates - Cliquer sur "+"

2) Remplir le champ : Descriptive name (champ libre)

Ouvrir le fichier de configuration téléchargé depuis l'UTM SOPHOS avec notepad++

Au alentour de la ligne 66 vous avez : BEGIN CERTIFICATE puis END CERTIFICATE

Copier le contenu et le coller dans Certificate data

Au alentour de la ligne 169 vous avez : BEGIN PRIVATE KEY puis END PRIVATE KEY

Copier le contenu et le coller dans Private key data

Cliquer sur Save

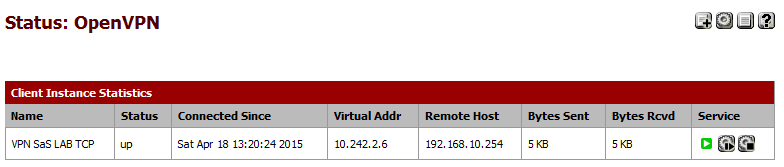

Configuration de OpenVPN en client

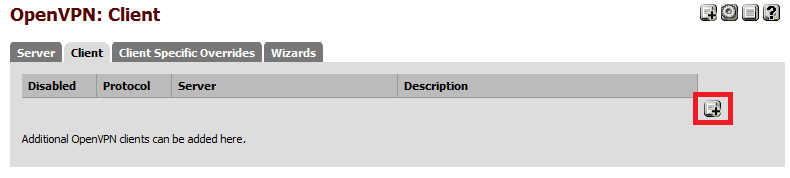

1) VPN - OpenVPN - Client - Cliquer sur "+"

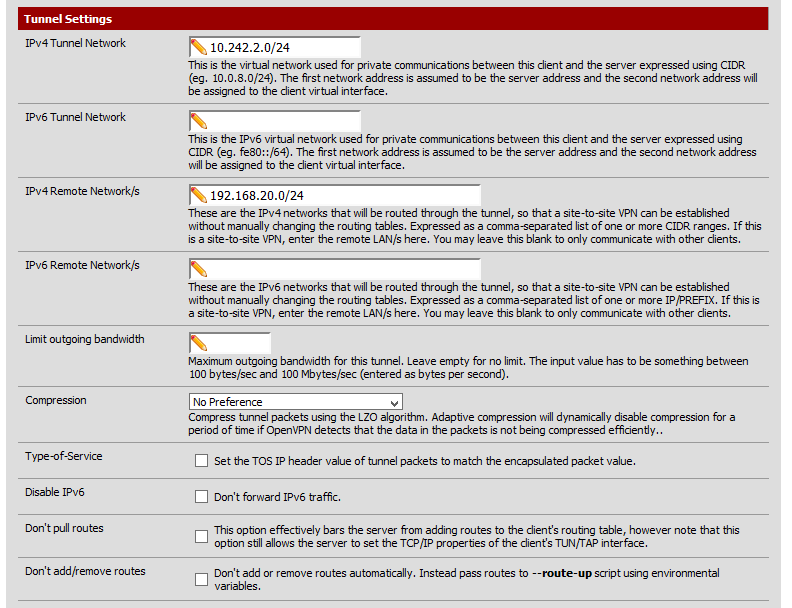

Remplir les paramètres comme indiqué (modifier selon votre configuration)

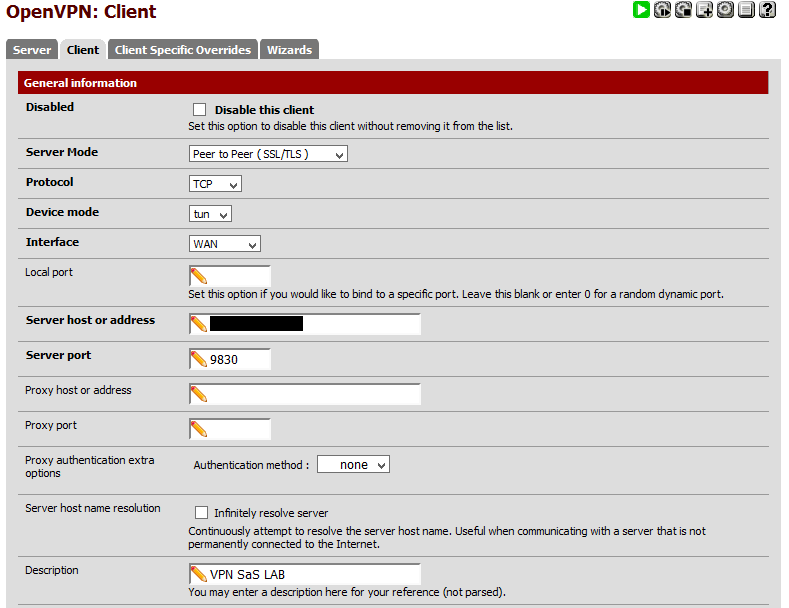

2) General information

Server host or address : Renseigné l'IP Publique de votre UTM Sophos

Server port : Renseigner le port de votre VPN

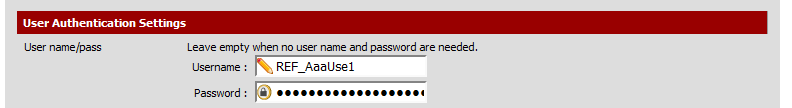

3) User Authentication Settings

Ouvrir le fichier de configuration téléchargé depuis l'UTM SOPHOS avec notepad++

Au alentour de la ligne 198 vous avez quelque chose qui ressemble à :

REF_AaaUse1

Cela correspond au champ Username

Au alentour de la ligne 200 vous avez quelque chose qui ressemble à :

REF_SSLSERVPNSASLAB0000ref_sslservpnsaslab

Cela correspond au champ Password

/!\ Ces champs de configuration ne sont apparu que lorsque j'ai enregistré une première fois ma configuration OpenVPN (pfsense 2.2.1) /!\

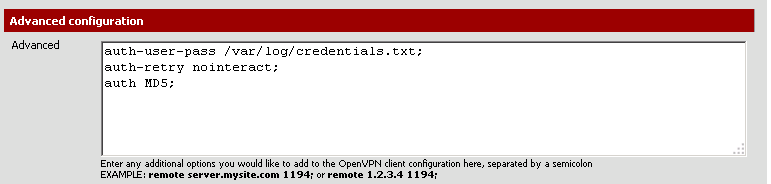

Si ces champs de configuration n'apparaissent pas :

Créé un fichier texte sur votre pfsense en SSH et le remplir de cette façon :

REF_AaaUse1

REF_SSLSERVPNSASLAB0000ref_sslservpnsaslab

Dans mon exemple le fichier créé est le suivant : /var/log/credentials.txt

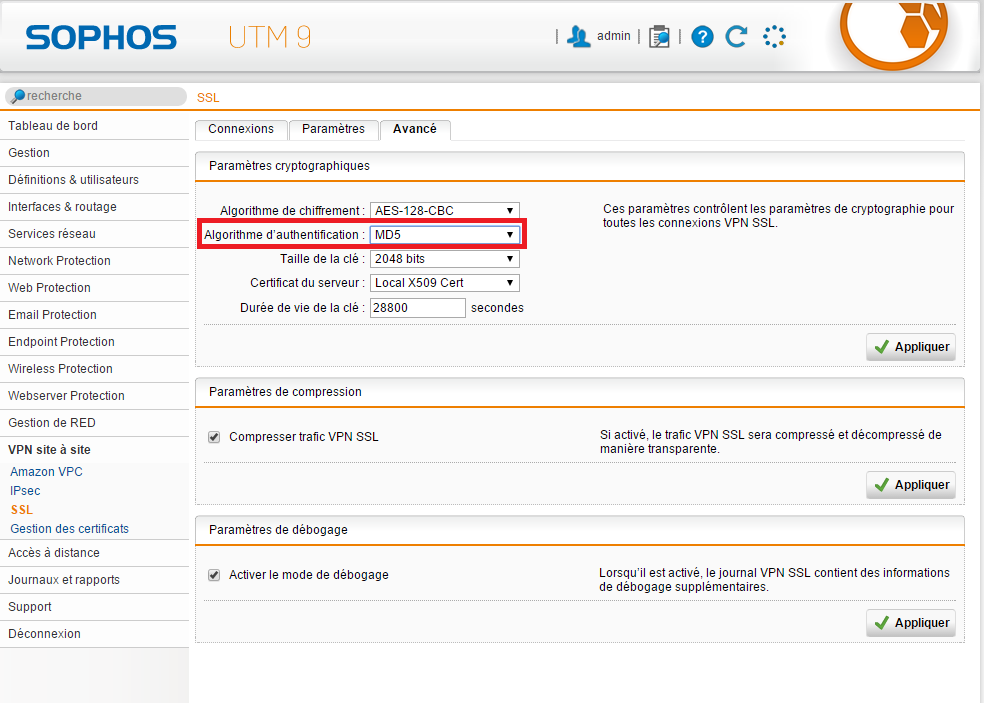

Ensuite définir les paramètres avancés de la manière suivante :

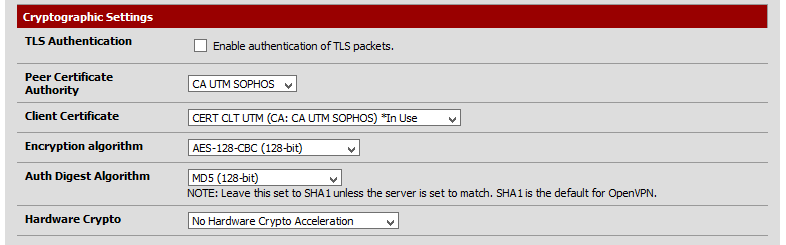

/!\ ATTENTION /!\ Il faut utiliser le même algorithme d'authentification coté serveur et client

Dans mon exemple (capture ci-dessus), j'utilise le MD5 ce qui correspond à ce que j'ai mis coté serveur

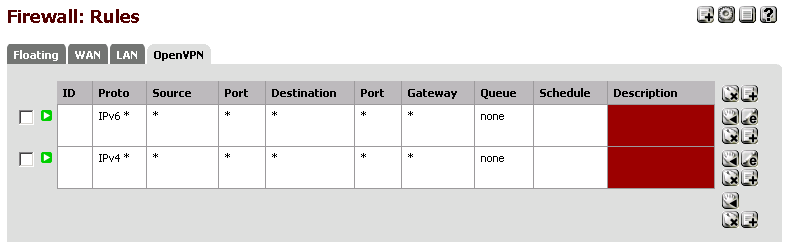

6) Configuration des règle de par feu coté PFsense

Firewall - Rules - OpenVPN - Cliquer sur "+"

Configurer selon vos besoin, dans mon exemple j'ai autorisé tout le trafic sans restriction

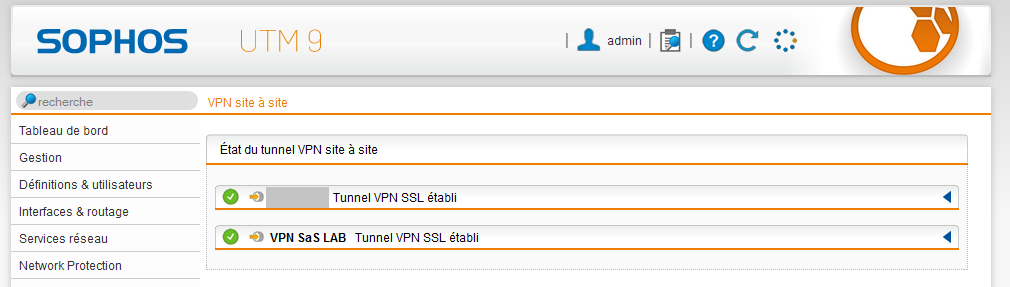

Vérification de la configuration