Sous Windows Server, la mise en place d'un serveur RADIUS s'effectue en installant le rôle NPS (Network Policy Server). Ce serveur pourra être utilisé pour authentifier des utilisateurs Active Directory sur un Proxy par exemple.

Prérequis

Vous devez disposer d'un domaine Active Directory fonctionnel

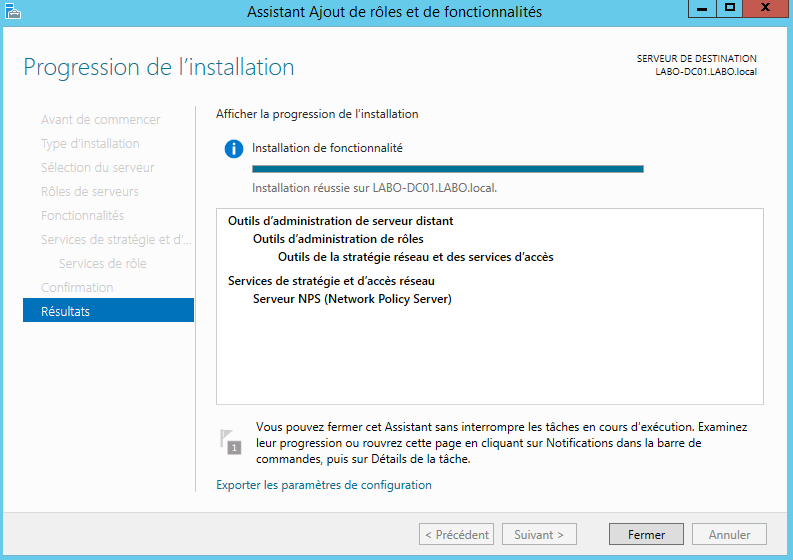

Installation du rôle NPS (Network Policy Server)

1) Ouvrir une session avec un compte du domaine ayant les privilèges Administrateur.

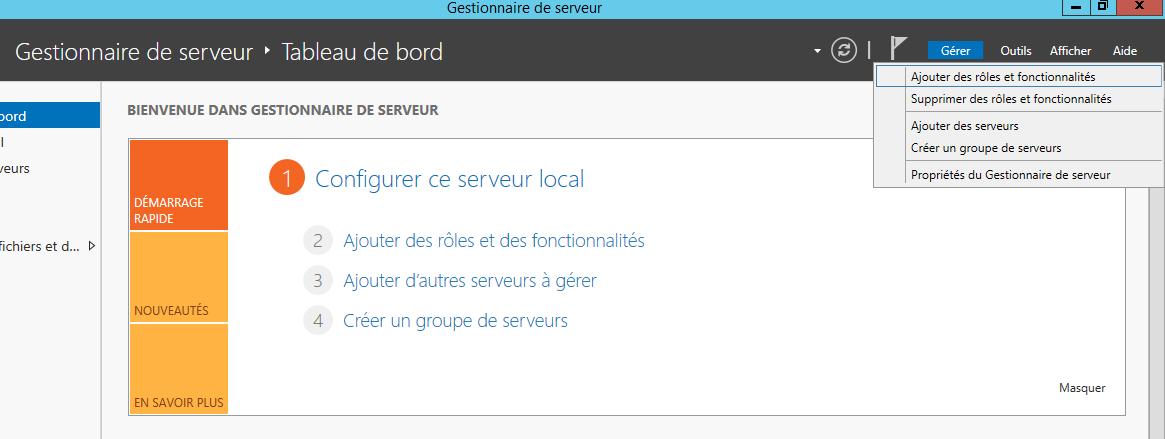

2) Ouvrir le Gestionnaire de serveur – Gérer – Ajouter des rôles et fonctionnalités

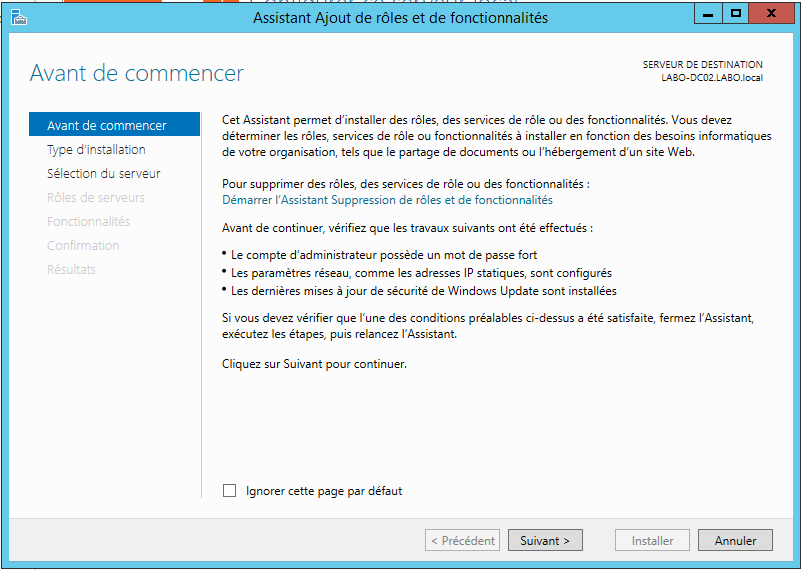

3) Cliquer sur Suivant

4) Cocher Installation basée sur un rôle ou une fonctionnalité puis cliquer sur Suivant

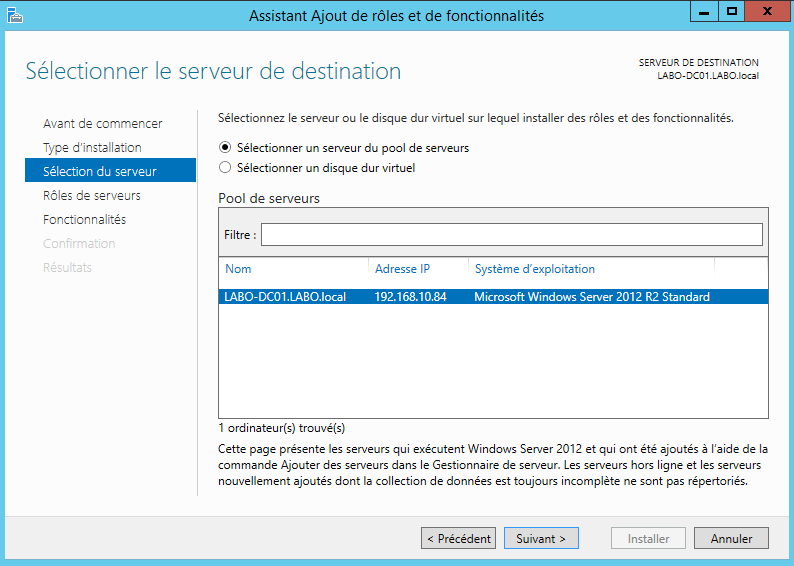

5) Cocher : Sélectionner un serveur du pool de serveurs

Sélectionner le serveur sur lequel vous voulez installer le rôle NPS

Cliquer sur Suivant

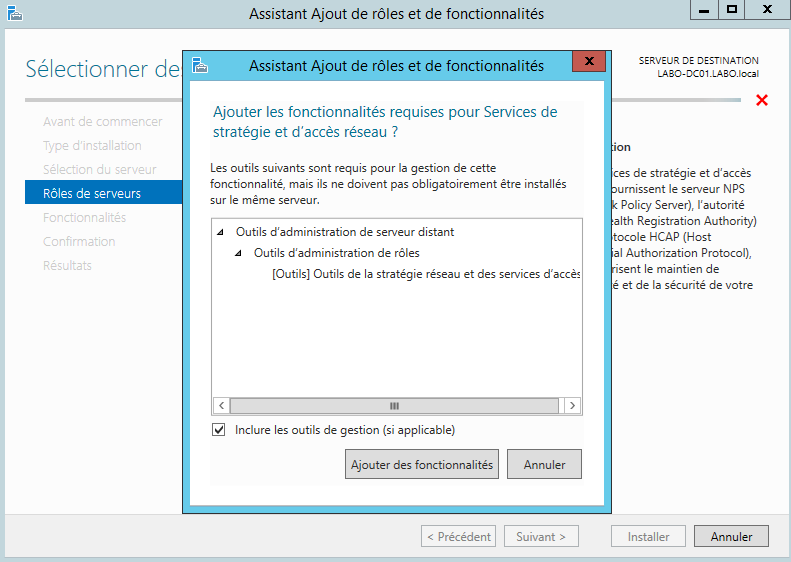

6) Cocher : Service de stratégie et d'accès réseau

Cliquer sur Ajouter des fonctionnalités

Cliquer sur Suivant

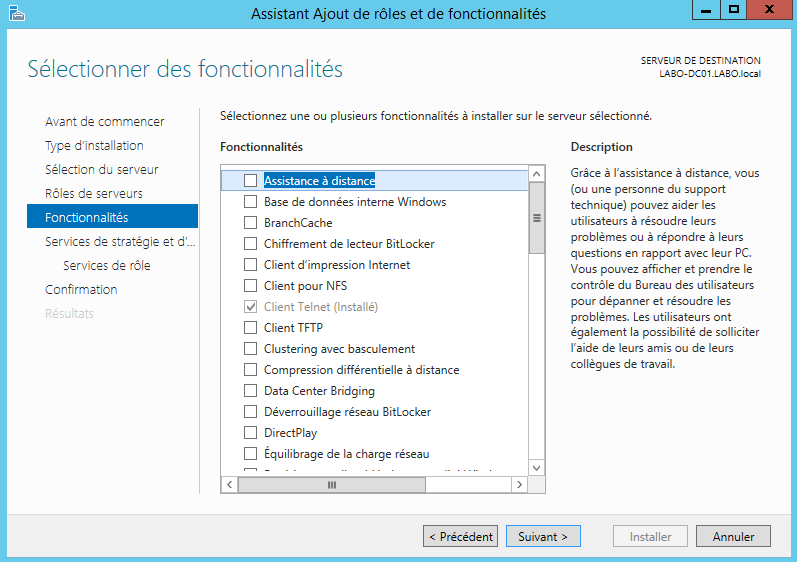

7) On n'installe pas de fonctionnalités supplémentaire.

Cliquer sur Suivant

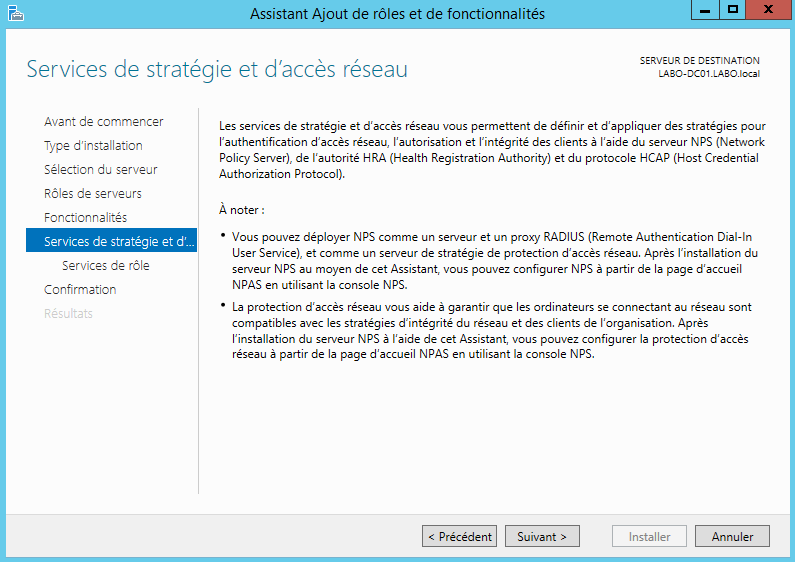

8) Cliquer sur Suivant

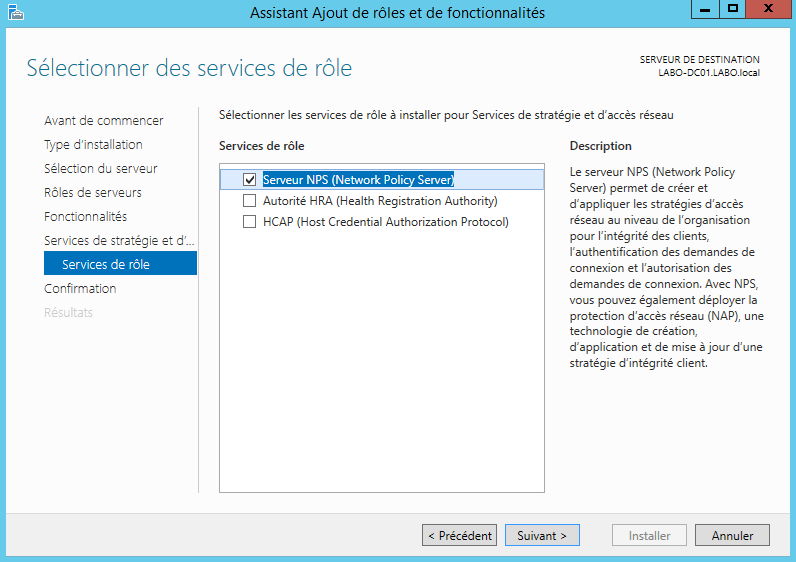

9) Cocher : Serveur NPS (Network Policy Server)

Cliquer sur Suivant

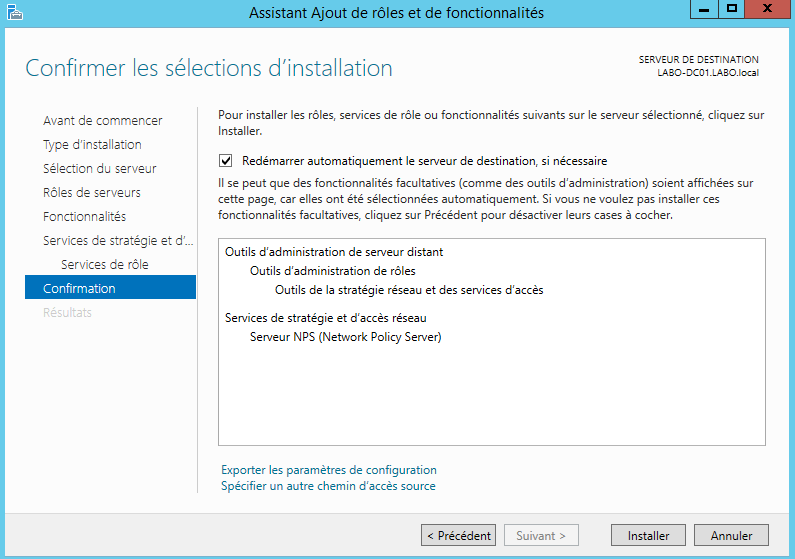

10) Cocher : Redémarrer automatiquement le serveur de destination, si nécessaire (suivant vos impératifs)

Cliquer sur Installer

11) Cliquer sur Fermer

Configuration du rôle NPS (Network Policy Server)

Ajout d'un nouveau client RADIUS

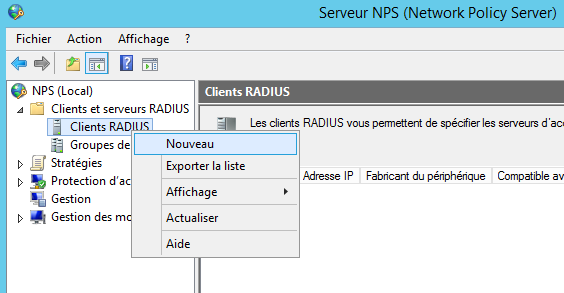

1) Panneau de configuration - Outils d'administration - Serveur NPS (Network Policy Server)

2) Clients et serveurs RADIUS - Clients RADIUS - Nouveau

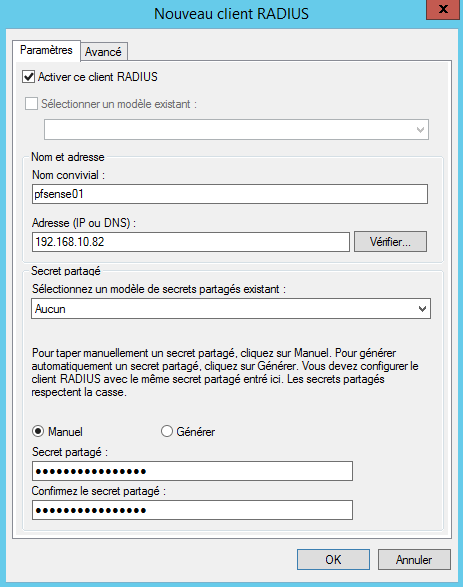

3) Cocher : Activer ce client RADIUS

Nom convivial : Nom pour identifier le client (utiliser ce champ comme une description)

Adresse (IP ou DNS) : Saisir l'IP du client ou son nom DNS (le serveur NPS doit pouvoir le résoudre)

Secret partagé : Indiquer un code qui sera partagé par le client et le serveur RADIUS

Cliquer sur OK

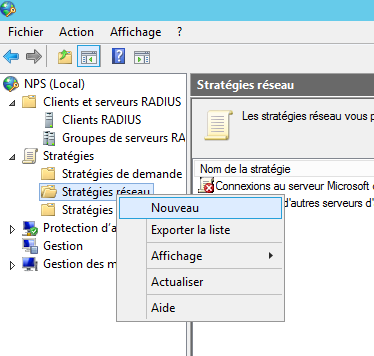

Création d'une nouvelle stratégie réseau

Dans mon exemple, je vais autoriser un groupe de sécurité à s'authentifié sur le serveur Radius

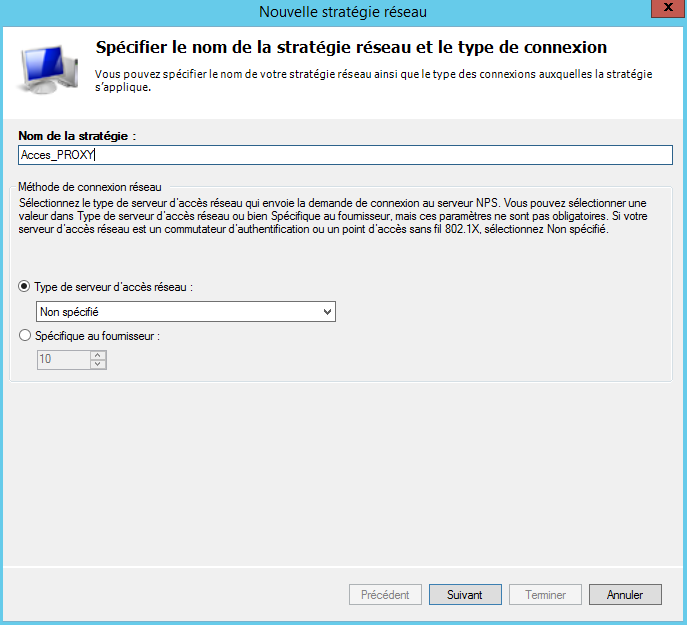

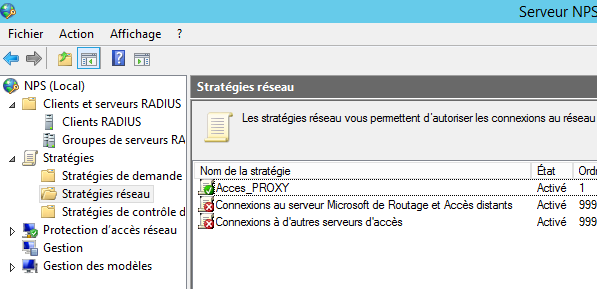

1) NPS (local) - Stratégies - Stratégies réseau - Cliquer droit Nouveau

2) Nom de la stratégie : Indiquer le nom de votre stratégie

Cliquer sur Suivant

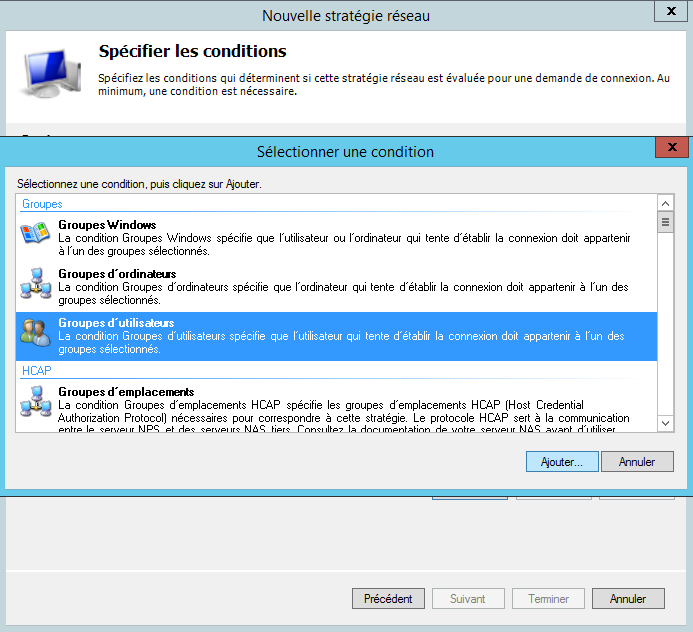

3) Sélectionner Groupes d'utilisateurs

Cliquer sur Ajouter

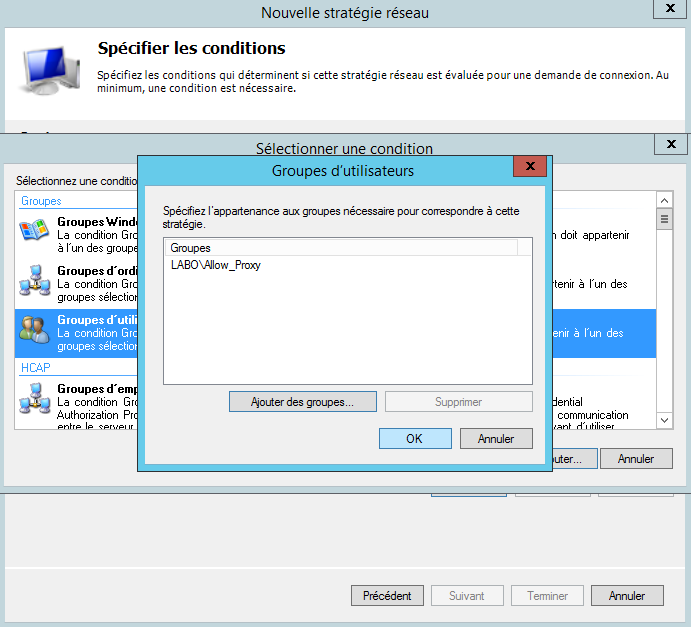

4) Cliquer sur Ajouter des Groupes

Sélectionner vos groupes

Valider en cliquant sur OK

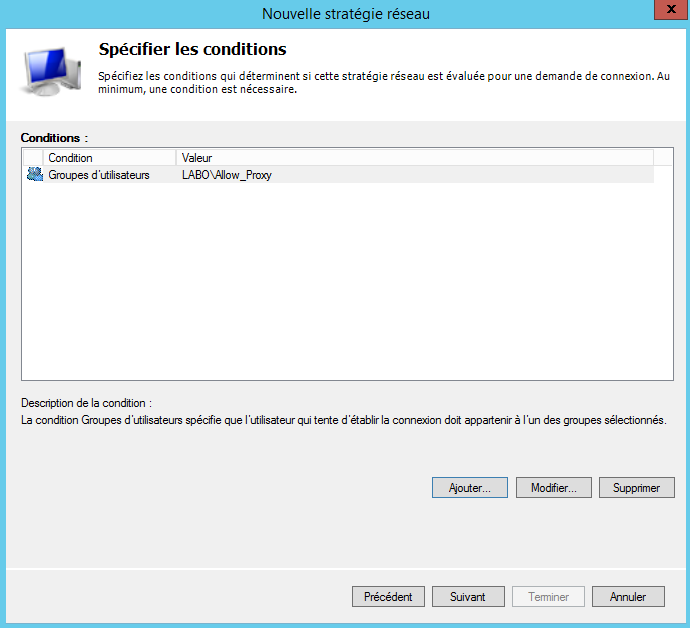

5) Cliquer sur Ajouter si vous désirez ajouter des conditions, pour mon exemple je n'en rajouterai pas

Cliquer sur Suivant

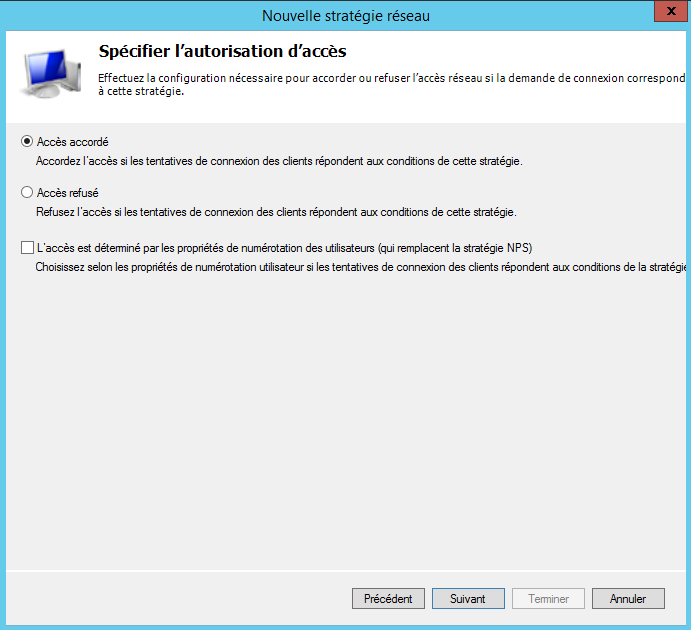

6) Cocher : Accès accordé

Cliquer sur Suivant

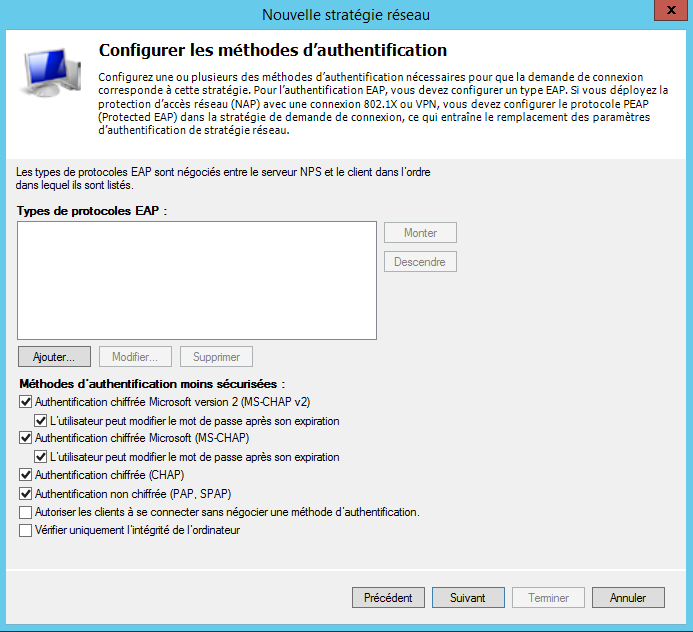

7) Cocher comme sur ma Capture d'écran

Cliquer sur Suivant

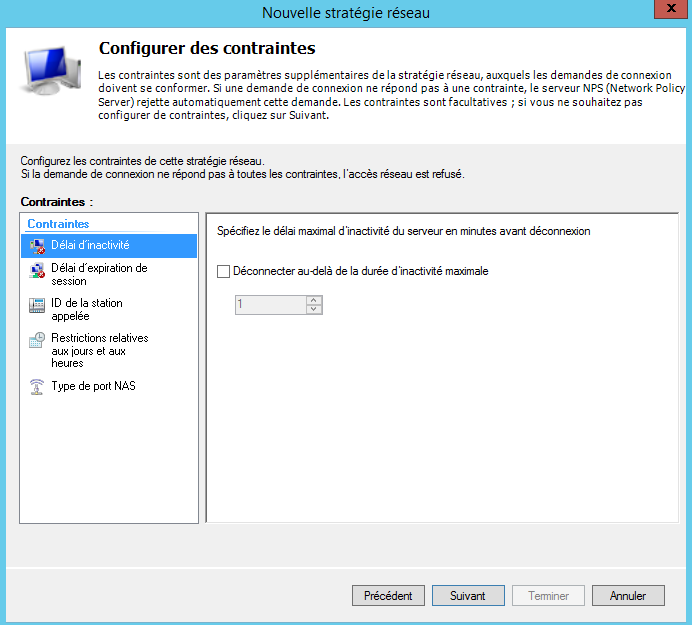

8) Cliquer sur Suivant

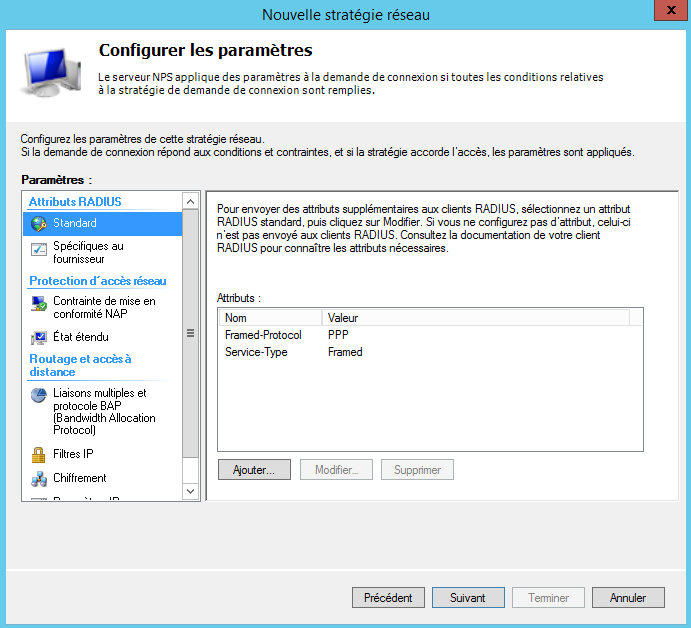

9) Cliquer sur Suivant

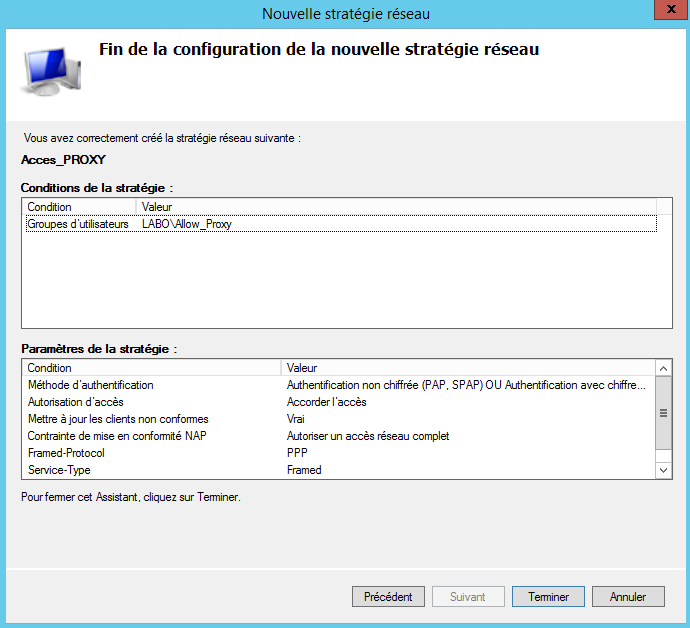

10) Cliquer sur Terminer

11) La nouvelle stratégie est bien créé

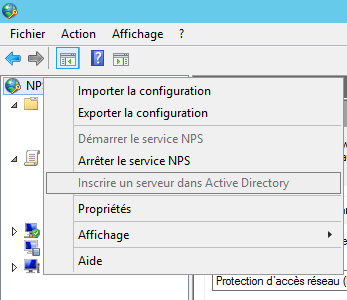

12) Pour finir la configuration, nous devons inscrire ce serveur NPS dans le domaine Active Directory

Clique droit sur NPS (local) -Inscrire un serveur dans Active Directory

/!\ N'oubliez pas de configurer votre par feu Windows pour autoriser les connexions des clients !!! /!\

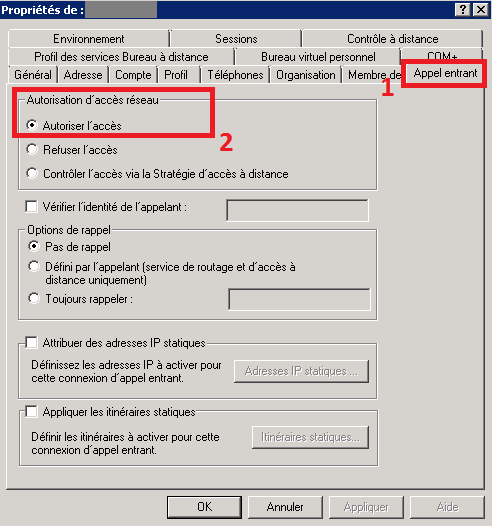

Si vous rencontrez des erreurs d'authentification pour vos utilisateurs Active Directory, assurez vous d'avoir autorisé les appels entrant

Panneau de configuration\Tous les Panneaux de configuration\Outils d’administration\Utilisateurs et ordinateurs Active Directory

Puis dans les propriétés de votre utilisateur Active Directory

Pour configurer un proxy authentifié sur une PFsense, consulter l'article suivant :

Proxy authentifié RADIUS sous PFsense

Lien externes pouvant vous intéresser :

Cisco IOS Authentification Radius avec Windows Serveur 2012

Bonjour ADMIN MALIN

j'ai reussi a le faire configurer sur Raduis un server 2016 R2, mais ma question est ce que 4 utilisateurs peuvent se connecter en meme temps avec le meme login et mot de passe sur le wifi?si Oui, comment limiter les acces reseau NPS pour autorisé un seul utilisateur?

Merci.

Très bon tuto, mais la chose qui embête et de savoir l'autorisation des appels entrant où exactement

Je viens d'ajouter cette petite précision :). C'est dans les propriétés de vos utilisateurs Active Directory

Très bon tuto; ça m'a beaucoup aidé. Merci

Bonjour ! Très bon Tuto ! Je me posais juste la question de l'iP client lors de l'ajout d'un client radius. S'agit il de l'ip de ma borne wifi ou de ma machine w2k12 ?

Merci

Il s'agit de l'IP de votre client et non de votre serveur. Dans votre cas, il s'agit bien de l'IP de votre borne WIFI

bonjour j'ai fini de configuré le serveur et j'ai créé des utilisateurs sensés se connecté a un wifi avec un login et un mot de passe cependant l'authentification ne passe pas. avez vous un conseil a me donné pour résoudre ce problème?

Je viens de mettre à jour l'article. Assurez vous d'avoir autorisé les appels entrants pour vos utilisateurs Active Directory. Est ce que cela résous votre problème ? Le cas échéant, pouvez vous décrire votre configuration afin que l'on puisse vous aider ?

Bonjour,

Comment le pare-feu doit être paramétré si je souhaite me connecter avec RADIUS via VPN?

Merci,

Les ports utilisé par défaut pour Radius sont les suivant :

Port UDP

1812 and 1645 for authentication, and 1813 and 1646 for accounting

Source : https://msdn.microsoft.com/en-us/library/cc731277(v=ws.11).aspx

Salut comment pourrait je utiliser un parfeu configuré avec Pfsens et le lier au au serveur Windows 2012 R2

Vous trouverez les informations nécessaire dans ces deux articles :

http://www.adminpasbete.fr/proxy-transparent-pfsense/

http://www.adminpasbete.fr/proxy-authentifie-radius-sous-pfsense/

Bonjour

Je suis débutant en administration système et réseau et j’aimerai vos conseille pour savoir si j’ai bien compris.

Je voudrais faire un proxy sous pfsense avec squid et squidguard, et j’aimerais une authentification nominative afin que mes logs soit plus claire. J’ai un serveur 2012R2 avec un active directory .

Donc si j’ai bien compris j’installe un serveur NPS sur mon 2012 puis je configure radius également sur mon pfsense .

Merci de votre futur réponse.

C'est bien ça :).

Vous trouverez les ressources nécessaire ici :

http://www.adminpasbete.fr/proxy-authentifie-radius-sous-pfsense/

http://www.adminpasbete.fr/configuration-de-sarg-sous-pfsense/

MERCI

Bonjour, Je trouve que tu as fais un très bon tuto. J'en ai fait un pareil. Sauf que j'y montre aussi comment configurer l’authentification AAA sur un routeur cisco. Tu pourrais regarder et me dire ce que t'en pense?

http://watmeto.com/article3/cisco-ios-authentification-radius-avec-windows-serveur-2012

Tuto intéressant, je me suis permis de rajouter un lien vers ton article 🙂